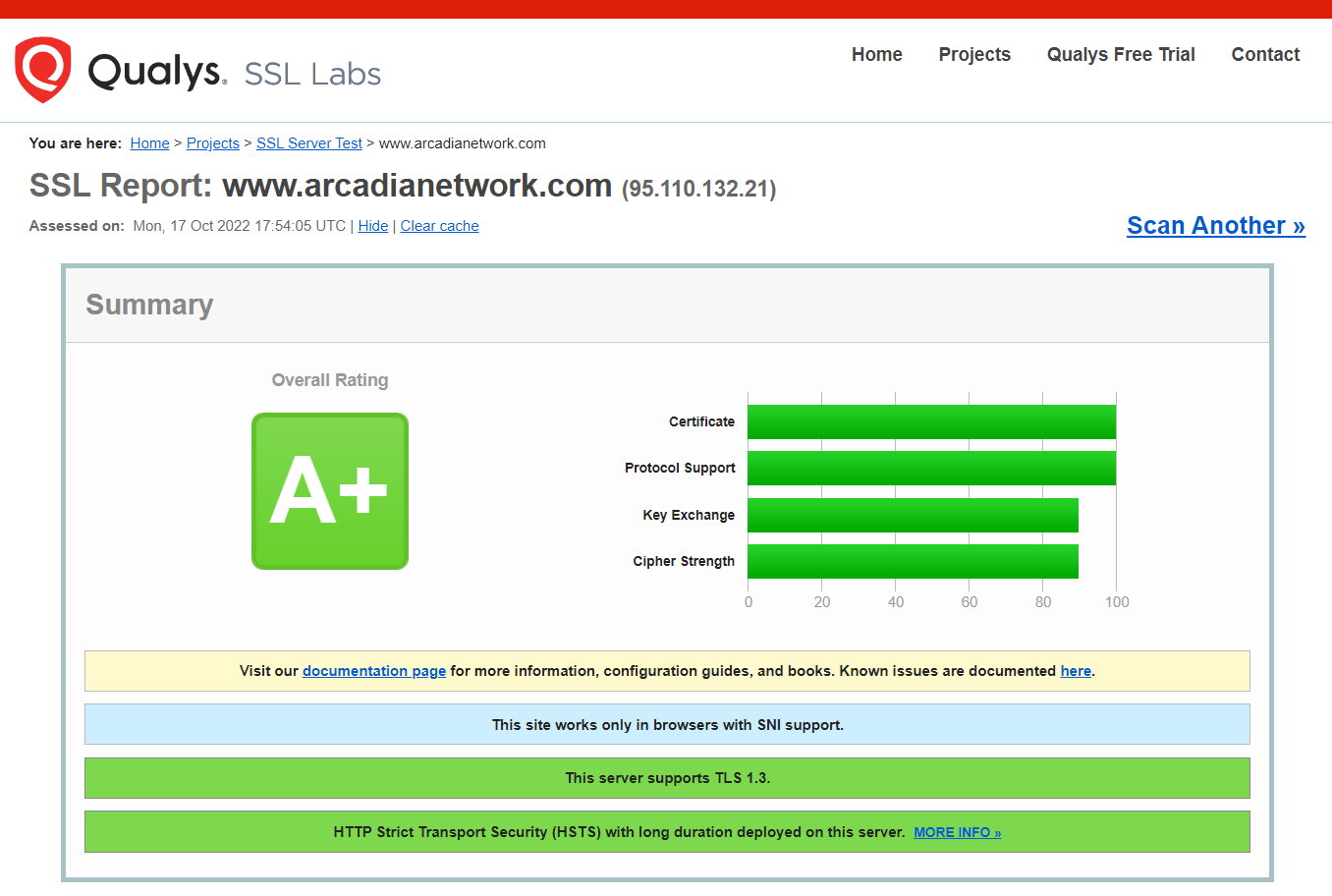

TLS (Transport Layer Security) ed il predecessore SSL (Secure Sockets Layer) sono dei protocolli crittografici che permettono di instaurare una connessione sicura end-to-end dal mittente al destinatario dei dati. L'obiettivo è quello di scambiare informazioni in maniera che queste non possano essere intercettate lungo il percorso da parte di malintenzionati od aggressori.

TLS (Transport Layer Security) ed il predecessore SSL (Secure Sockets Layer) sono dei protocolli crittografici che permettono di instaurare una connessione sicura end-to-end dal mittente al destinatario dei dati. L'obiettivo è quello di scambiare informazioni in maniera che queste non possano essere intercettate lungo il percorso da parte di malintenzionati od aggressori.

Quando ci si collega ad un sito web utilizzando semplicemente il protocollo HTTP, le informazioni scambiate fra client e server vengono trasmesse "in chiaro", senza utilizzare alcuna forma di codifica. Così facendo, i dati potrebbero essere facilmente intercettati.

Se l'utilizzo di HTTP non rappresenta fonte di preoccupazione quando si utilizzano siti web che non gestiscono dati sensibili ed informazioni personali, cosa ben diversa è quando ci si deve interfacciare col sito della banca o con un servizio di e-commerce (che, ad esempio, elabora i dati della carta di credito).

In questi casi viene correttamente adoperato il protocollo HTTPS ossia HTTP con l'aggiunta del protocollo crittografico SSL/TLS abbinati all'utilizzo di un certificato digitale. Le informazioni possono così transitare da client a server (e viceversa), in forma cifrata, su una rete intrinsecamente insicura qual è Internet.

Â

Scoperta una pericolosa vulnerabilità in SSL 3.0

La notizia di questi mesi è che alcuni tecnici nelle fila di Google hanno individuato una pericolosa vulnerabilità in SSL 3.0, ossia in una vecchia implementazione del protocollo crittografico SSL.

È vero che SSL 3.0 è un protocollo vecchio ormai di 18 anni ma, purtroppo, sono ancora molti i server ed i software client (browser web in primis) che ancora lo supportano.

Battezzata POODLE (Padding Oracle On Downgraded Legacy Encryption), la vulnerabilità appena messa in evidenza viene giudicata particolarmente impegnativa perché, come spiegano da Google, un aggressore può indurre server e client ad utilizzare SSL 3.0 in luogo di protocolli più recenti e sicuri.

In altre parole, un criminale informatico può porre in essere un attacco "man-in-the-middle" ed ingenerare falsi errori di connessione verso un server HTTPS con l'obiettivo di indurre browser client e server web a ripiegare sull'utilizzo di protocolli crittografici più vecchi, fino ad arrivare al "fallato" SSL 3.0.

Fonte: ilsoftware.it